python編寫,開源

檢測方式

基于布爾的盲注檢測

基于時間的盲注檢測

基于錯誤的檢測

基于union的檢測

基于堆疊的檢測

優(yōu)點

數(shù)據(jù)庫直連 -d

cookie過期后自動更新cookie信息

可以限速:最大并發(fā),延遲發(fā)送

可以與burpsuit碉输、Google結(jié)合使用

支持basic删性,digest沃疮,ntlm葫辐,ca身份認(rèn)證

與metasploit結(jié)合使用,基于數(shù)據(jù)庫服務(wù)進(jìn)程提權(quán)和上傳執(zhí)行后門

安裝

apt-get install git

git clone https://github.com/sqlmapproject/sqlmap.git sqlmap-dev

升級

sqlmap --update 更新

git pull

目標(biāo)url

對目標(biāo)URL進(jìn)行檢測汗贫,-u

或者對URL指定的變量進(jìn)行檢測身坐,-p ,比如對username這個變量進(jìn)行檢測

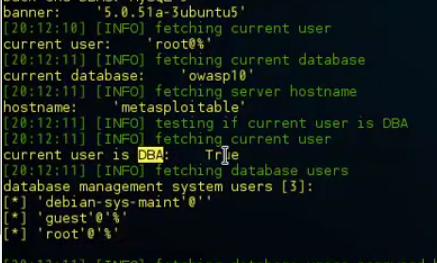

加-f檢查指紋信息

回車開始檢查落包,掃描的結(jié)果在/root/.sqlmap/output目錄下部蛇,在linux環(huán)境中以'.'開頭的都是隱藏文件

設(shè)置之后開始掃描,有用的信息以高亮顯示

可以看出來用注入漏洞

加 --users獲取賬戶信息

獲取到了賬號信息

加--banner獲取目標(biāo)數(shù)據(jù)庫版本號

--dbs 查看目標(biāo)數(shù)據(jù)庫管理系統(tǒng)里面包含哪些庫

加--schema 查看數(shù)據(jù)庫里面的所有表

加-a咐蝇,查看數(shù)據(jù)庫用戶信息

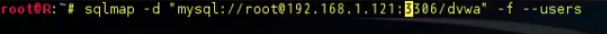

sqlmap作為數(shù)據(jù)庫客戶端直接連接數(shù)據(jù)庫服務(wù)器涯鲁,要先獲取到賬號和密碼,端口

sqlmap -d "mysql://root:password@IP:PORT" -f --users

掃描多個url地址有序,可以放到一個文件里面一起掃描

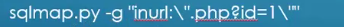

用google搜索掃描抹腿,查找所有Google搜索到的包含php$id=1的url

使用http請求文件(burpsuit)

啟動burpsuit代理,在瀏覽器中登陸旭寿,提交post請求

在burpsuite中截獲了這個請求幢踏,將請求頭中的的數(shù)據(jù)部分復(fù)制

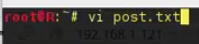

新建一個文件

把復(fù)制的內(nèi)容粘貼保存

使用這個文件進(jìn)行掃描

回車執(zhí)行

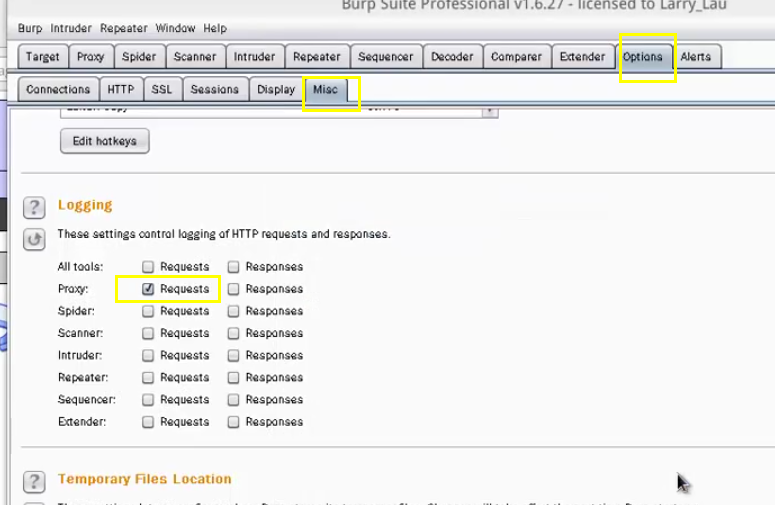

使用burpsuite 的log文件進(jìn)行掃描

讓burpsuite生成log文件

當(dāng)提交登陸請求時,生成log文件

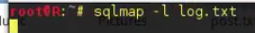

針對日志文件進(jìn)行掃描

加--force-ssl许师,做對HTTPS的掃描