前言

在大企業(yè)中防火墻角色主要交給硬件來(lái)支持,效果自然沒話說(shuō)只是需要增加一點(diǎn)點(diǎn)成本橙依,但對(duì)于大多數(shù)個(gè)人或者互聯(lián)網(wǎng)公司來(lái)說(shuō)選擇系統(tǒng)自帶的iptables或者第三方云防火墻似乎是更加合適的選擇顿天,通過(guò)一些合理的優(yōu)化和靈活的配置,我們也可以很輕松實(shí)現(xiàn)硬件防火墻的部分功能,夠用就好坡垫。

建立防火墻白名單機(jī)制很重要

更新歷史

2015年07月24日 - 初稿

閱讀原文 - http://wsgzao.github.io/post/iptables/

擴(kuò)展閱讀

防火墻與 NAT 服務(wù)器 - http://vbird.dic.ksu.edu.tw/linux_server/0250simple_firewall_3.php

Linux 防火墻和 iptables - http://liaoph.com/iptables/

基礎(chǔ)知識(shí)

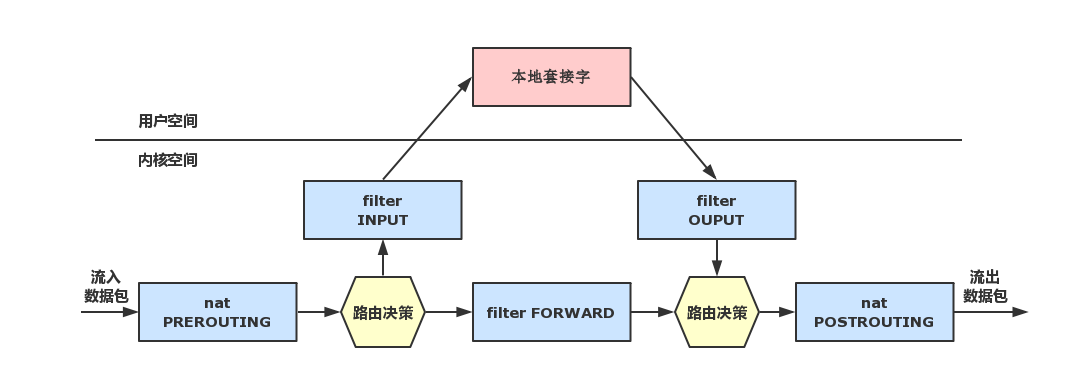

原理部分請(qǐng)參考擴(kuò)展閱讀

關(guān)閉iptables

/etc/init.d/iptables stop

chkconfig iptables off

基礎(chǔ)語(yǔ)法

#規(guī)則的觀察與清除

iptables [-t tables] [-L] [-nv]

選項(xiàng)與參數(shù):

-t :后面接 table ,例如 nat 或 filter 画侣,若省略此項(xiàng)目冰悠,則使用默認(rèn)的 filter

-L :列出目前的 table 的規(guī)則

-n :不進(jìn)行 IP 與 HOSTNAME 的反查,顯示訊息的速度會(huì)快很多配乱!

-v :列出更多的信息溉卓,包括通過(guò)該規(guī)則的封包總位數(shù)、相關(guān)的網(wǎng)絡(luò)接口等

iptables [-t tables] [-FXZ]

選項(xiàng)與參數(shù):

-F :清除所有的已訂定的規(guī)則搬泥;

-X :殺掉所有使用者 "自定義" 的 chain (應(yīng)該說(shuō)的是 tables )啰桑寨;

-Z :將所有的 chain 的計(jì)數(shù)與流量統(tǒng)計(jì)都?xì)w零

#封包的基礎(chǔ)比對(duì):IP, 網(wǎng)域及接口裝置

iptables [-AI 鏈名] [-io 網(wǎng)絡(luò)接口] [-p 協(xié)議] [-s 來(lái)源IP/網(wǎng)域] [-d 目標(biāo)IP/網(wǎng)域] -j [ACCEPT|DROP|REJECT|LOG]

選項(xiàng)與參數(shù):

-AI 鏈名:針對(duì)某的鏈進(jìn)行規(guī)則的 "插入" 或 "累加"

-A :新增加一條規(guī)則,該規(guī)則增加在原本規(guī)則的最后面忿檩。例如原本已經(jīng)有四條規(guī)則尉尾,

使用 -A 就可以加上第五條規(guī)則!

-I :插入一條規(guī)則燥透。如果沒有指定此規(guī)則的順序沙咏,默認(rèn)是插入變成第一條規(guī)則。

例如原本有四條規(guī)則班套,使用 -I 則該規(guī)則變成第一條肢藐,而原本四條變成 2~5 號(hào)

鏈 :有 INPUT, OUTPUT, FORWARD 等,此鏈名稱又與 -io 有關(guān)孽尽,請(qǐng)看底下窖壕。

-io 網(wǎng)絡(luò)接口:設(shè)定封包進(jìn)出的接口規(guī)范

-i :封包所進(jìn)入的那個(gè)網(wǎng)絡(luò)接口,例如 eth0, lo 等接口杉女。需與 INPUT 鏈配合瞻讽;

-o :封包所傳出的那個(gè)網(wǎng)絡(luò)接口,需與 OUTPUT 鏈配合熏挎;

-p 協(xié)定:設(shè)定此規(guī)則適用于哪種封包格式

主要的封包格式有: tcp, udp, icmp 及 all 速勇。

-s 來(lái)源 IP/網(wǎng)域:設(shè)定此規(guī)則之封包的來(lái)源項(xiàng)目,可指定單純的 IP 或包括網(wǎng)域坎拐,例如:

IP :192.168.0.100

網(wǎng)域:192.168.0.0/24, 192.168.0.0/255.255.255.0 均可烦磁。

若規(guī)范為『不許』時(shí)养匈,則加上 ! 即可,例如:

-s ! 192.168.100.0/24 表示不許 192.168.100.0/24 之封包來(lái)源都伪;

-d 目標(biāo) IP/網(wǎng)域:同 -s 呕乎,只不過(guò)這里指的是目標(biāo)的 IP 或網(wǎng)域。

-j :后面接動(dòng)作陨晶,主要的動(dòng)作有接受(ACCEPT)猬仁、丟棄(DROP)、拒絕(REJECT)及記錄(LOG)

#TCP, UDP 的規(guī)則比對(duì):針對(duì)端口設(shè)定

iptables [-AI 鏈] [-io 網(wǎng)絡(luò)接口] [-p tcp,udp] [-s 來(lái)源IP/網(wǎng)域] [--sport 埠口范圍] [-d 目標(biāo)IP/網(wǎng)域] [--dport 端口范圍] -j [ACCEPT|DROP|REJECT]

選項(xiàng)與參數(shù):

--sport 埠口范圍:限制來(lái)源的端口號(hào)碼先誉,端口號(hào)碼可以是連續(xù)的湿刽,例如 1024:65535

--dport 埠口范圍:限制目標(biāo)的端口號(hào)碼。

#iptables 外掛模塊:mac 與 state

iptables -A INPUT [-m state] [--state 狀態(tài)]

選項(xiàng)與參數(shù):

-m :一些 iptables 的外掛模塊褐耳,主要常見的有:

state :狀態(tài)模塊

mac :網(wǎng)絡(luò)卡硬件地址 (hardware address)

--state :一些封包的狀態(tài)诈闺,主要有:

INVALID :無(wú)效的封包,例如數(shù)據(jù)破損的封包狀態(tài)

ESTABLISHED:已經(jīng)聯(lián)機(jī)成功的聯(lián)機(jī)狀態(tài)铃芦;

NEW :想要新建立聯(lián)機(jī)的封包狀態(tài)雅镊;

RELATED :這個(gè)最常用!表示這個(gè)封包是與我們主機(jī)發(fā)送出去的封包有關(guān)

#ICMP 封包規(guī)則的比對(duì):針對(duì)是否響應(yīng) ping 來(lái)設(shè)計(jì)

iptables -A INPUT [-p icmp] [--icmp-type 類型] -j ACCEPT

選項(xiàng)與參數(shù):

--icmp-type :后面必須要接 ICMP 的封包類型杨帽,也可以使用代號(hào)漓穿,

例如 8 代表 echo request 的意思。

配置iptables白名單機(jī)制

配置iptables白名單是相對(duì)簡(jiǎn)單有效的管理手段

#清除所有規(guī)則(慎用)

iptables -F

iptables -X

iptables -Z

#查看iptable和行號(hào)

iptables -nL --line-number

#保存當(dāng)前防火墻配置

service iptables save

#手動(dòng)編輯防火墻策略

vi /etc/sysconfig/iptables

# Generated by iptables-save v1.4.7 on Fri Jul 24 09:42:09 2015

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

#開放本地和Ping

-A INPUT -i lo -j ACCEPT

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -p icmp -j ACCEPT

#配置內(nèi)網(wǎng)白名單

-A INPUT -s 10.0.0.0/8 -j ACCEPT

-A INPUT -s 172.16.0.0/12 -j ACCEPT

-A INPUT -s 192.168.0.0/16 -j ACCEPT

#配置外網(wǎng)白名單

-A INPUT -s 180.168.36.198 -j ACCEPT

-A INPUT -s 180.168.34.218 -j ACCEPT

-A INPUT -s 222.73.202.251 -j ACCEPT

#控制端口

-A INPUT -p tcp --dport 80 -j ACCEPT

-A INPUT -p tcp --dport 22 -j ACCEPT

#拒絕其它

-A INPUT -j DROP

-A FORWARD -j DROP

#開放出口

-A OUTPUT -j ACCEPT

COMMIT

# Completed on Fri Jul 24 09:40:16 2015

#重啟生效

service iptables restart

#復(fù)查結(jié)果

iptables -nL --line-number

Chain INPUT (policy ACCEPT)

num target prot opt source destination

1 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0

2 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

3 ACCEPT icmp -- 0.0.0.0/0 0.0.0.0/0

4 ACCEPT all -- 10.0.0.0/8 0.0.0.0/0

5 ACCEPT all -- 172.16.0.0/12 0.0.0.0/0

6 ACCEPT all -- 192.168.0.0/16 0.0.0.0/0

7 ACCEPT all -- 180.168.36.198 0.0.0.0/0

8 ACCEPT all -- 180.168.34.218 0.0.0.0/0

9 ACCEPT all -- 222.73.202.251 0.0.0.0/0

10 ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:80

11 ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:22

12 DROP all -- 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy ACCEPT)

num target prot opt source destination

1 DROP all -- 0.0.0.0/0 0.0.0.0/0

Chain OUTPUT (policy ACCEPT)

num target prot opt source destination

1 ACCEPT all -- 0.0.0.0/0 0.0.0.0/0

設(shè)置crontab腳本

便于運(yùn)維集中化管理擴(kuò)展

vi /root/start_iptables.sh

#!/bin/bash

#0 0 * * * /root/start_iptables.sh

#清除配置

/sbin/iptables -P INPUT ACCEPT

/sbin/iptables -F

/sbin/iptables -X

#開放本地和Ping

/sbin/iptables -A INPUT -i lo -j ACCEPT

/sbin/iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

/sbin/iptables -A INPUT -p icmp -j ACCEPT

#配置內(nèi)網(wǎng)白名單

/sbin/iptables -A INPUT -s 10.0.0.0/8 -j ACCEPT

/sbin/iptables -A INPUT -s 172.16.0.0/12 -j ACCEPT

/sbin/iptables -A INPUT -s 192.168.0.0/16 -j ACCEPT

#配置外網(wǎng)白名單

/sbin/iptables -A INPUT -s 180.168.36.198 -j ACCEPT

/sbin/iptables -A INPUT -s 180.168.34.218 -j ACCEPT

/sbin/iptables -A INPUT -s 222.73.202.251 -j ACCEPT

#控制端口

/sbin/iptables -A INPUT -p tcp --dport 80 -j ACCEPT

/sbin/iptables -A INPUT -p tcp --dport 22 -j ACCEPT

#拒絕其它

/sbin/iptables -A INPUT -j DROP

/sbin/iptables -A FORWARD -j DROP

#開放出口

/sbin/iptables -A OUTPUT -j ACCEPT

chmod 755 /root/start_iptables.sh

crontab -e

0 0 * * * /root/start_iptables.sh